Сьогодні моя лонгрід-оповідка про безпеку месенджерів

Сьогодні моя лонгрід-оповідка про безпеку месенджерів.

І почну з держструктури здорової людини.

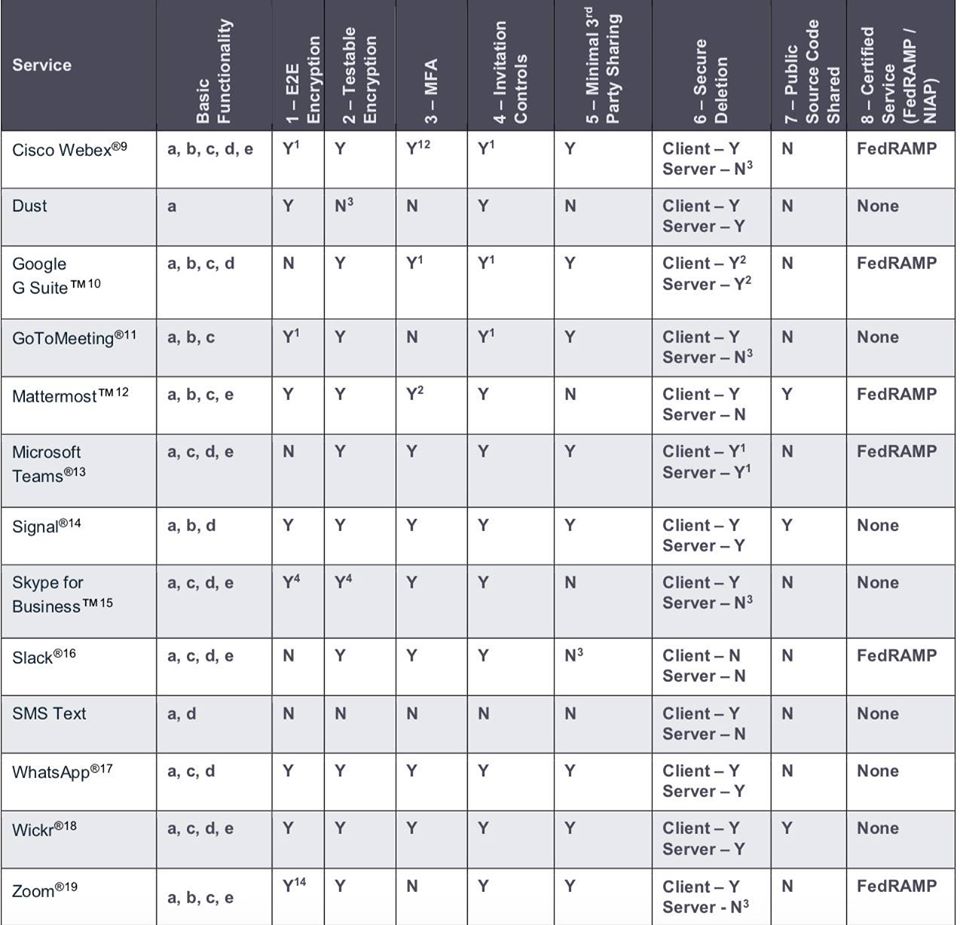

Нещодавно Агентство Національної безпеки США (National Security Agency, одна з наймогутніших технічних розвідок світу) опублікувало аналітичні матеріали про безпеку різних месенджерів, у тому числі з функціями відео-дзвінків, https://tinyurl.com/yapcjvl7

Просто взяли усім відомі, але розкидані по різних джерелах факти про різні месенджери, усе перевірили, причесали і виклали у просту для розуміння табличку.

Себто для широкого бізнес-загалу, якому на карантині треба розуміти які месенджери більш, а які менш безпечні, і у яких можна обговорювати комерційні та бізнесові таємниці, а де це не дуже бажано. Які виникають ризики, як їх знизити, або хоча б усвідомити та прийняти.

Звісно, така проста робота під силу будь-якій державній установі, навіть в Україні, навіть останньому CERT-UA – варто лише захотіти. З компетенцій для цього достатньо вміння читати англійською та базових уявлень про основи кібербезпеки.

NSA у світі кібербезпеки десь на рівні академіка, але корона в них від того не впала. Зате вони продемонстрували, що прагнуть допомагати своїм годувальникам – платникам податків. А не фабрикувати проти них кримінальні справи, як в Україні. І не відписувати скільки тисяч незрозумілих (а тому підозрілих) подій повз них просвистіло за тиждень.

Але сьогодні не про це.

Сьогодні про співвідношення зручності та безпеки різних месенджерів і як їх оптимально використовувати як для роботи, так і для спілкування з близькими.

До порівняння було взято 13 месенджерів:

Cisco Webex

Dust

Google G Suite

Go to Meeting

Mattermost

Microsoft Teams

Signal

Skype for Business

Slack

SMS text

WhatsApp

Whickr

Zoom

Букви у другому стовпчику означають:

a – передача тексту

b – голосова конференція

c – відео конференція

d – передача файлів

е – функція демонстрації екрану

Одразу зазначу, що SMS text – це не месенджер у звичайному розуміння, а звичайні «старі-добрі» смс-ки. Звісно, у них нуль безпеки, що і видно і відповідному рядку, де одні N-ки. Користуючись нагодою, видаю маленький анонс: на тему безпеки користування мобільним зв’язком та пов’язаними сервісами готується навчальне відео, яка (сподіваюся) невдовзі розпочне серію матеріалів на тему «Кіберзахист від держави».

Але повернемося до безпеки месенджерів.

Важливо розуміти за якими критеріями вона оцінювалася.

Перша після назв продуктів колонка: «Базова функціональність». Тобто що може і ще не може месенджер. Для багатьох це найважливіша річ, особливо якщо треба провести зовсім не конфіденційну онлайн-нараду зі співробітниками, або просто тренінг, або строго подивитися в очі підлеглим, у виховних цілях.

Для цього підійдуть месенджери з функцією «відео конференція» (літера «c»): Cisco Webex, Google G Suite, Go to Meeting, Mattermost, Microsoft Teams, Skype for Business, Slack, WhatsApp, Whickr, Zoom.

Тобто усі, крім Signal.

Але щоб обрати найбільш безпечні з цих відео-месенджерів, треба дивитися на наступні критерії оцінки.

Дивимося.

Наступна колонка (1): E2E Encryption, шифрування з кінця в кінець.

Це надзвичайно важливий критерій. Він означає, що трафік шифрується на усьому довгому шляху між двома абонентами. І хоча розшифровка теоретично можлива, але вона може зайняти настільки багато часу та зусиль, що втрачає сенс. Якщо ви не супер-терорист і не крадете гроші американських платників податків мільйонами – вам практично нема чого боятися.

Але тут важливо розуміти ще одну важливу особливість: деякі мамкіни жижиталізатори називають звичайний TLS енд-то-енд-шифруванням. Або ось китайський Zoom зовсім нещодавно включав дурку та анонсував типу шифрування трафіку свого відео-месенджера, а насправді то було TLS-шифрування.

Поясню у чому принципова різниця: у випадку Е2Е-шифрування сервер не може бачити голос та відео у чистому вигляді (тобто бачить, але у зашифрованому вигляді), а при TLS-шифруванні – може, і бачить. Тобто на сервер ваша розмова приходить у шифрованому вигляді, потім розшифровується, далі знов зашифровується і відправляється TLS-протоколом далі, до кінцевого абонента, або наступного сервера.

А сервери контролюють власники/розробники месенджера. А їх, у свою чергу, можуть контролювати місцеві регулятори, правоохоронці, спецслужби, просто звичайна мафія.

Тому Е2Е-шифрування є класною штукою, важливою для приватності та безпеки спілкування.

Наступна колонка (2): Testable Encryption, шифрування-яке-можна-перевірити.

Теж важливо і теж цікаво.

У світі придумано кілька надійних криптографічних протоколів, які пройшли перевірку у незалежних (справді незалежних, не Євролаб) лабораторіях і які доступні для усіх дослідників. І усі переконалися, що вони надійні. Наприклад, той самий TLS.

Той факт, що протоколи доступні публічно – жодним чином не зашкодив їх надійності. Але все одно, деякі розробники продовжують вигадувати свої власні протоколи, і голослівно заявляють про їх надійність, не показуючи їх.

Яскравий приклад: Павло Дуров на його «нібито_безпечний» Telegram. А єдиним доказом його безпечності (крім слів самого власника) подається організована медійна кампанія у росіянських засобах масової пропаганди щодо заборони Телеги на їхніх територіях. У мене велике питання: чи не самі спецслужби організували ту кампанію? Що ж до справжніх, технічних доказів безпечності Телеграму – то їх просто не снує.

Коду ніхто не бачив, протоколу ніхто не бачив. Просто вірте нам на слово. А якщо у якийсь момент усе витече і буде скомпрометовано – так а шо ви хотіли, безкоштовно ж? Користуючись нагодою, категорично не раджу користувалися Телегою, навіть для публічної інформації, навіть «просто почитати». No way. До речі, той самий підхід використовує вітчизняна Дія.

Наступна колонка (3) MFA – багатофакторна автентифікація.

Мається на увазі двох- або трьох- факторна автентифікація. Про чотири та більше фактори я не чув, але маніяки таки існують, це точно.

Не буду повторюватися про важливість дво-/трьох факторною автентифікації (2FA-3FA): про це сказано-написано тисячі разів. Скажу лише про додатки.

Кожен користувач додатку-месенджера має свій акаунт. Щоб залогінитися потрібен логін та пароль. І якщо пароль слабий – його можна досить швидко зламати і увійти до вашого акаунту. Далі картину жахів не малюватиму – всім зрозуміло що може бути.

Або якщо пароль до акаунту зловмисники отримали якимось іншим чином – вони увійдуть і замінять його на власний. Тому дуже важливо, щоб акаунт месенджера передбачав обов’язкову дво-факторну (будемо реалістами) автентифікацію. Найчастіше у якості другого фактору використовують СМС, хоча це найменш ефективний спосіб. Скажімо, у вас вкрали смартфон (він без пароля), злодій заходить у ваш месенджер і намагається змінити пароль. На цей же телефон, який у нього в руках, йому ж приходить смс-повідомлення – у вуаля, пароль успішно змінено! Тому смс як другий фактор захищає лише умовно, лише від віддаленого перехоплення, та і то якщо у зловмисників обмежені ресурси.

Наступна колонка (4) Invitation Controls – контроль запрошень.

Тут все просто: чи має можливість організатор сесії обмежити доступ до спілкування лише з тими людьми, яких дійсно запрошено.

Зовсім нещодавно було багато випадків, коли у шкільну навчальну сесію Zoom вдерлися якісь росіяни з матюками та порно-картинками. Наразі у табличці від NSA напроти Zoom стоїть буква Y (yes), тобто начебто вже пофіксили.

Наразі усі досліджені NSA месенджери мають функцію контролю запрошень (SMS – не месенджер!) – це гут.

Наступна колонка (5) Minimal 3rd Party Sharing – мінімальний обмін з 3-ю стороною

Отут якраз про захист персональних даних та політику приватності.

Під час надання комунікаційних послуг, власники месенджерів так чи інакше збирають та отримують дані про користувачів (так звані мета-дані: номер телефону, лоігн, марка та модель девайсу, час та тривалість спілкування, з якими абонентами спілкувався, та т.ін.), а у деяких випадках – мають доступ до змісту текстів, аудіо- та відео-контенту.

І ці дані не повинні передаватися третім особам. А якщо і передаватися, то виключно у мінімально-необхідних обсягах і лише для цілей покращення сервісу. Наприклад, дані про помилки у роботі месенджера сторонньому підряднику, який доопрацьовує софт месенджера.

І усе це повинно бути відображено у Політиці Приватності месенджера: які дані користувачів та у яких випадках та кому саме месенджер може передавати.

Якщо такої інформації у Privacy Policy немає – значить за замовченням слід розуміти, що месенджер може будь які ваші дані (у тому числі зміст спілкування) продати-передати будь кому, безкоштовно чи за гроші, в роздріб чи оптом.

Наступна колонка Secure Deletion – Безпечне видалення

Йдеться про можливість кожного користувача безпечно (тобто напевно, надійно) видалити зміст розмови, передані файли, відео чи посилання, а також взагалі видалити свій акаунт, якщо він цього захоче.

Важлива поправочка: клієнт може думати, що видалив свою інформацію, але насправді вона зберіглася на сервері. Тобто це така ілюзія безпечного видалення. Крадій телефону або українські мусора (що одне й те саме) цю інформацію не побачать, але компанія-власник месенджеру – запросто. І, відповідно, може передати цю інформацію за запитом правоохоронцям країни юрисдикції.

Майже у всіх месенджерів є функція видалення для клієнтської частини, але видалення даних з серверної частини не можливо у приблизно половини з досліджених месенджерів.

Цікаво, що у Slack не можна видалити дані ані з клієнтською, ані з серверної частини. Такий собі месенджер-блокчейн ))

Наступна колонка (7) Public Source Code Shared – чи опублікований публічно вихідний код.

Чому це важливий показник високого рівня уваги до справжньої безпеки спілкування (а не її імітації) я вже сказав вище, у абзаці про протоколи шифрування.

Тепер зазначу, що опублікували свій вихідний код лише Mattermost, Signal та Wickr.

Це не є прямим доказом безпеки месенджеру, але показником зрілості розробника/власника та поваги до своїх користувачів.

Остання колонка (8) Certified Service FedRAMP/NIAP – сертифіковані сервіси

Найменш значущий критерій, як на мене. Тому що госуха завжди залишається госухою, навіть якщо вона американська.

Суть полягає у тому, що NSA як розробника цієї таблички, рекомендує додаткам (у нашому випадку – цим 13 месенджерам) пройти оцінку безпеки в рамках програми FedRAMP. Рекомендуються для цього «незалежні лабораторії», але лише ті, які входять до National Information Insurance Partnership (не знаю, що то таке, не цікавився).

Ясна-панятна, що у Штатах державно-приватно партнерство значно більш схоже на справжнє, ніж в Україні, та й довіра до урядових організацій також на порядок вища.

Але, з іншого боку, у Штатах обожнюють все регулювати на державному рівні. Іне забуваємо, що NSA – це, спецслужба і державна установа. І якщо хтось вважає, що у США немає корупції у системі державного управління – тримайте мою саркастичну посмішку. Тому не знаю що сказати про цей критерій – може бути плюсом, але дужевеликим. Хіба що якщо інші критерії рівні, а ви не можете вирішити і лише цей критерій є вирішальним – тоді, можливо, його слід взяти до уваги.

І ось тепер, коли я все детально пояснив, кожен може обрати собі месенджер у залежності від бажаних опцій.

Багатий функціонал або безпека, або якийсь баланс між ними з ухилом в одну чи іншу сторону; чи обов’язкова наявність функції відео-конференції, або достатньо аудіо, чи затребувана функція передачі файлів чи шарінгу екрану, або наскільки захищене спілкування, або куди можуть потенційно злити трафік – кожен вирішує для себе і для своєї ситуації сам.

До огляду NSA не увійшли кілька відомих месенджерів: Wire, KeyBase, Facebook Messanger, FaceTime або усім нам відомий Viber, який широко розповсюдився в Україні та сусідніх країнах, але мало відомий західніше. Останнім часом все частіше ширяться чутки, що Вайбер активно співпрацює з вітчизняними правоохоронцями, передаючи їм дані про зміст спілкування користувачів, але прямих підтверджень я поки не бачив.

Тому було б цікаво, якби хтось вивчив питання безпеки цього популярного месенджеру за аналогічними (або ще якимись додатковими) критеріями і опублікував результати.

Наприклад, це могла б зробити українська урядова команда реагування на надзвичайні комп’ютерні події CERT-UA, слабо?

Вважайте це викликом, пані та панове з CERT-UA.

Наостанок скажу, що усі месенджери у різні часи мали серйозні проблеми з безпекою, більшість з яких були виправлені, або були суттєво зменшені ризики виявлених вразливостей.

Втім, безпека є процесом безперервним, нові загрози з’являються щодня, тому уваги ці питання потребують уваги великої та постійної. Щоб залишатися на місці – потрібно швидко бігти.

Як правило, команди розробників месенджерів мають великий штат професіоналів з кібербезпеки, але інформації наскільки він великий та наскільки професійний – досить мало. Саморекламу у стилі «та у нас все безпечно» я б до уваги не брав.

Тому раджу не на сто відсотків довіряти будь-якому з месенджерів і не обговорювати ними дійсно критично-конфіденційну інформацію. Найбільш секретні питання краще обговорювати на особистих зустрічах (після карантину), і краще в умовах, коли співрозмовник не має можливості записати бесіду. Яким чином такі умови створюються – окрема тема, може колись розкажу.

А поки бажаю усім безпечного спілкування – як в сенсі біологічної, так і в плані інформаційної безпеки.