Враження від відвідування конференції з кібербезпеки NoNameCon. День 4-й

Враження від відвідування конференції з кібербезпеки NoNameCon. День 4-й, останній. Лонгрід.

Продовження, початок тут: https://upmp.news/post_blog/vrazhennya-vid-vidviduvannya-konferentsiyi-z-kiberbezpeki-nonamecon-den-3-j/

Перед тим як продовжити ділитися враженнями від двох останніх днів NNC-2019, обов’язково треба згадати про таку файну штуку як Pre-Party.

Це коли перед початком конференції організатори запрошують усю свою команду, спікерів, волонтерів на таку собі дружню вечірку, де усі знайомляться та запам’ятовують обличчя. Ну і шось випивають, звичайно.

Ця фішка є стандартною для NoNameCon, і це чудово.

Як і минулого року, пре-паті відбулося у Old Bar, розташований буквально у кількох кроках від ст. м. Льва Толстого.

Смачна їжа, смачні напої, сам собі шо хочеш замовляєш, все за рахунок організаторів. Свято халяви якесь.

І прийшов на це свято В’ячеслав Нехороших (колишній CISO Приватбанку, зараз CIO великого ретейлера електроніки), і почав замовляти багато віскі з бургерами, і хотів за це все сам заплатити, і не дозволили йому цього.

Але він не засмутився. Він взагалі ніколи не засмучується, завжди у доброму гуморі людина.

Намагався мене напоїти напередодні мого виступу, заявляв, що Коломойський – найграндіозніший бізнесмен ever, пропонував допомогти конференції NNC матеріально, пообіцяв дати почитати книжку про історію Приватбанку, весело та заразливо сміявся.

Гарна людина, дайбох йому щастя та удачі. Здається, його досі немає у ФБ, до здачі MBA готується чоловік, то справа серйозна.

Так, а тепер вйо до вражень від останнього, четвертого дня NoNameCon-2019

Цього дня я все ж побував на кількох доповідях, тому розкажу що почув цікавого.

Ключовим спікером дня був Берт Хейтінк з Нідерландів.

День був присвячений захисту, типу Blue Team, синій день.

Загалом два сесійні дні були організовані таким чином: у перший день – день атаки (Red Team) у головному залі і день захисту (Blue Team) у залі воркшопів.

Другого дня все навпаки: синій день у головній залі і червоний – на воркшопах.

Берта я слухав минулого року, тому запланував послухати і цього разу.

Виступ почався майже з півгодинним запізненням від запланованого часу, одна з відео-стін не працювала, шось у день захисту обладнання трохи вередувало.

Прикол: Берт виступав англійською, тому конферансье Настя теж говорила до аудиторії англійською і попросила тих, хто не розуміє мову, взяти у перекладачів навушники.

Тобто звернулася англійською до тих, хто не розуміє англійську. І усі посміхнулися.

Виступ Берта називався «10 головних кроків до кібербезпеки».

Кроки виявилися досить очікуваними: доналаштуйте свій файрвол, робіть це якомога частіше (щодня, щотижня, щомісяця), захищайтеся від малварі, моніторте мережі, займайтеся менеджентом інцидентів, контролем мобільних пристроїв, розподіленням привілегій користувачів, обмежуйте соцмережі, управляйте ризиками і все таке.

Власне, я трохи не зрозумів на яку аудиторію розрахований виступ: здалося, ніби це керівник SOC розповідає власникам та керівникам торгівельної компанії як вони мають захищати власні мережі.

Емм, якщо у залі і були такі люди, то вони, скоріш за все, все те давно знають.

Звісно, Берт за своє життя побудував десятки SOCів, має грандіозний досвід у цій справі, але було б краще, якщо тема була більш адаптовану під конкретну аудиторію.

Цікава була сесія питань-відповідей.

Питання перша: у Вашій доповіді не було згадано хмари і хмарні сервіси, що Ви про це думаєте?

Відповідь була не дуже зрозуміла: Ви відповідальний за безпеку у Вашій організації? – Частково, але в цілому ні, не я. – А от і не так, саме Ви відповідальний за безпеку.

Красива відповідь, але якась не конкретна, нібито шановний спікер не хоче відповідати на питання.

Питання: Навчання персоналу є основою безпеки?

Відповідь проста: Так.

Ну тут без несподіванок.

А ж ось цікаве питання: Чи не вигідніше просто застрахувати усі кібер-ризики, ніж вкладати роки і кошти у навчання персоналу?

Відповідь: Я не знаю як у вас, але у нас вам не виплатять страховку по кібер-ризикам, і не дадуть кредит, якщо виявиться, що операційні системи у вас не були оновлені і взагалі ви не вживали заходів із захисту.

Ну що, тут теж все абсолютно логічно: якщо ти п’яний за кермом і їдеш на червоне світло по зустрічній смузі – хто що тобі виплатить страховку?

І ще цікаве питання: як Ви вважаєте, чи можна військовим користуватися смартфонами на службі? Не на передовій, а у тилу, в штабах чи військових частинах?

Відповідь: якщо смартфон дійсно потрібен для виконання роботи, якщо на ньому встановлені службові програми, якщо передаються робочі дані – тоді так, і бажано, щоб цей смартфон належав роботодавцю. А взагалі – рахуйте ризики.

Ну да, хоча знов однозначної відповіді на поставлене питання так і не почув.

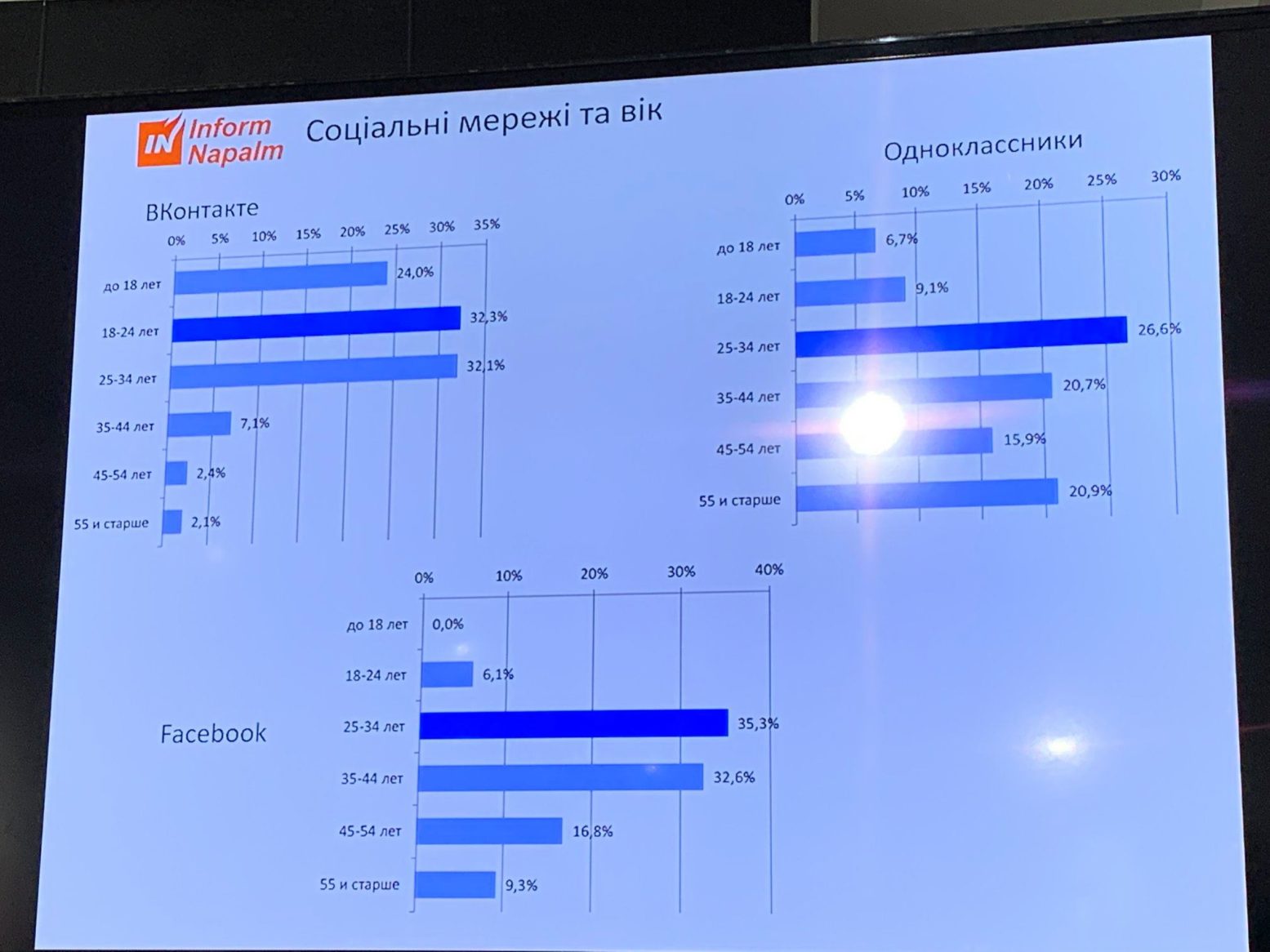

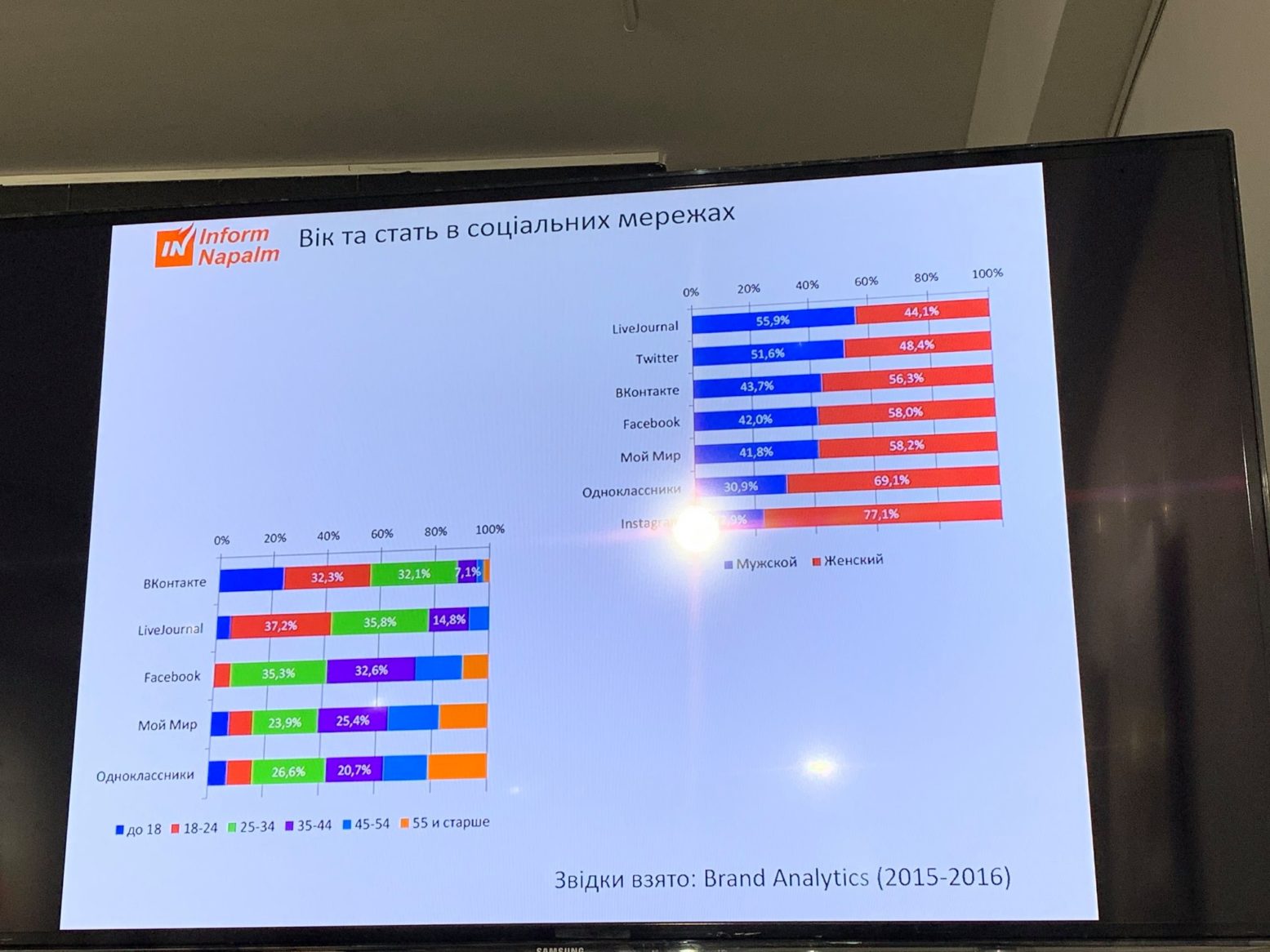

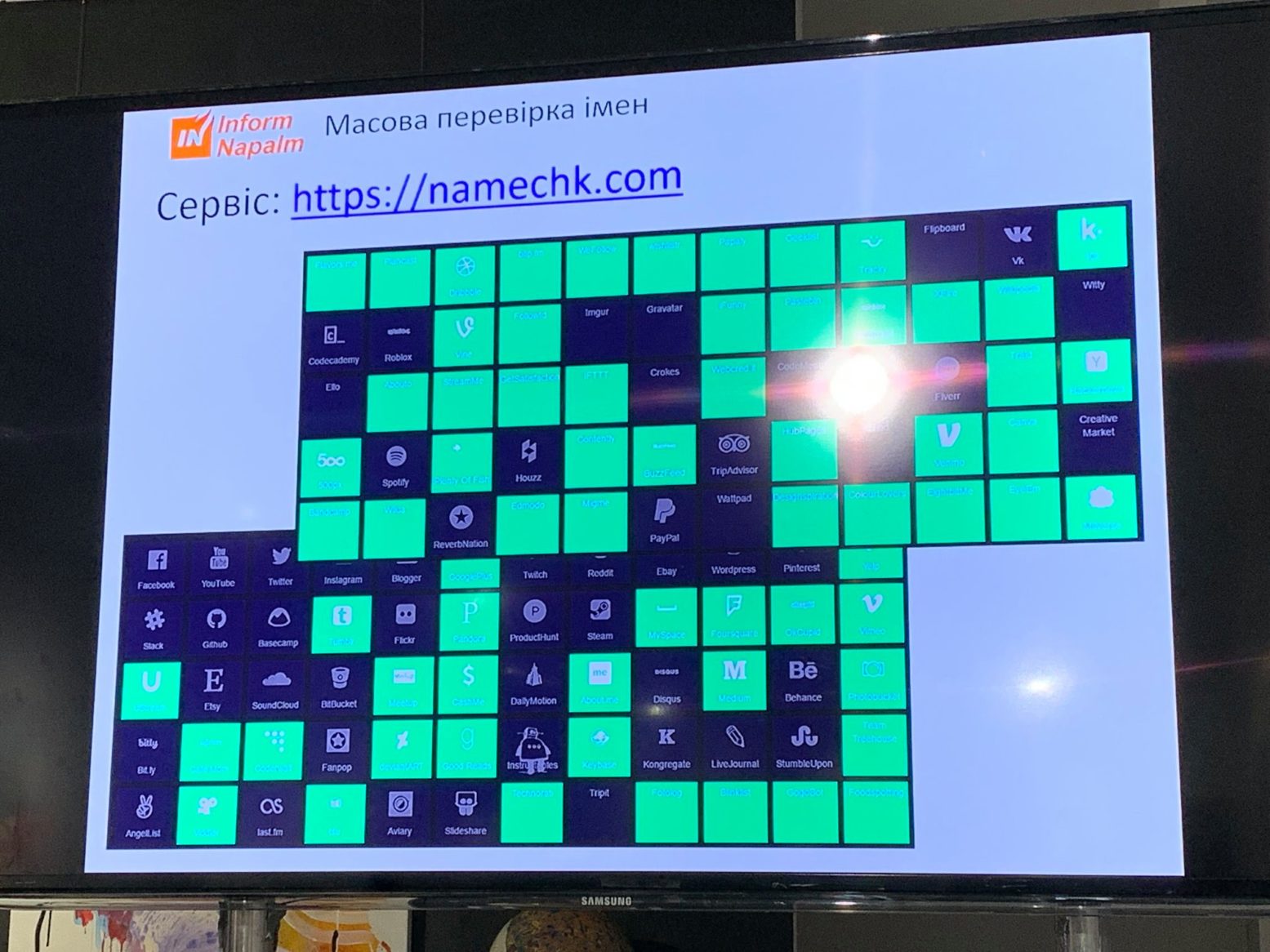

Після того пішов на воркшоп до Anton Pavlushko, одного з засновників та ключових волонтерів InformNapalm.

Воркшоп був про OSINT, а цю тему я знаю дуже непогано, і сподівався взнати може щось нове, тому записався на воркшоп завчасно, за тиждень. На воркшопі ніхто про реєстрацію не запитав, але місце знайшлося і так.

Принципово нового взнати за дві години так і не вдалося, але кілька цікавинок все ж знайшлося, ділюся:

«Інформнапалм виробляє патрони для срачів з ватою та мо$k@лями і Інтернеті (С)»

«Ну який у Сибіру може бути Фейсбук?»

«XING – це німецька соціальна мережа, типу LinkedIn, її знають абсолютно усі німці»

«Найпопулярніший пошуковик в Чехії називається Seznam, це місцевий продукт і через нього йде до 40% трафіку країни»

«Якщо дружини самарських військових-ракетників починають цікавитися цінами на оренду житла в Бєлгороді – значить ця ракетна частина скоро туди буде перебазована»

«Я – собака-недовіряка»

Багато і цікаво Антон розповідав про важливість ID-номеру акаунту при реєстрації у соцмережі.

Навів приклад, як колись одне дурне років десять тому зареєструвалося під ніком ss1488 і постило всяку нацистську дурню, за кілька років закінчило університет, одружилося, завело дітей, поміняло нік на справжнє ім’я та почало постити сімейні фотки та котиків. Але ж ID залишився той самий і вся його славетна історія відкрита для будь-якого дослідника.

Ще цікаво було про варіанти обрання нікнейму і як за цим критерієм вирахувати національність та/чи країну проживання користувача. Поляки, молдавани, латиші, руські чи українці роблять це з місцевими особливостями, а деякі речі навпаки – геть їм не притаманні.

Ще запало прямо мені до душі твердження, що нібито якісь там (британські?) вчені дослідили, що середня людина в середньому може нормально комунікувати плюс-мінус зі 150 людьми. Тобто пам’ятати ім’я людини, де вона живе і чим займається, її вік, основні риси характеру, тощо.

Тобто якщо у профілі вказано 3 тисячі друзів, то означає, що абсолюту більшість з тих «друзів» власник акаунту навіть не знає. Пишаюся, що я знаю (хоча б у загальних рисах) усіх своїх фейсбук-друзів, хоча їх у мене трохи більше 150. Але ж маю надію, що і я не так щоб середньо-статистична людина.

Ще ходив на виступ Nazar Tymoshyk про автоматизацію процесі виявлення та реагування на інциденти.

Перше питання до залу у Назара було: у кого в компанії є SOC?

Я перепрошую, але це те саме, що питати «а хто в залі їздить на Бентлі?»

Щоб в компанії був власний SOC, рівень зрілості та багатства компанії має бути досить високий. Та навіть користуватися послугами стороннього SOC – це вже певний рівень розуміння: що можна делегувати сторонній компанії, а що не варто. В Україні таких компаній, як то кажуть, днем з вогнем…

Потім було питання «Як визначити який пентестер крутіше?»

Відповідь на оць це питання я теж дуже хотів знати.

Тобто я-то знаю, але хотілося б мати просту для розуміння відповідь, таку, яку можна пояснити випадковим клієнтам, тендерним комітетам та державним службовцям. На жаль, відповіді Назар так до кінця доповіді і не озвучив.

Загалом під час виступу було забагато (як на мене) питань до залу, що трохи приносить дискомфорт у сприйнятті презентації.

І поки вже йдеться про зауваження: склалося враження, що преза не стільки про автоматизацію реагування на інциденти, скільки переконує у доцільності створення SOC в організації.

Розказується про (як на мене) досить очевидні речі типу «розробіть інструкції», «співпрацюйте з ІТ (SOC vs NOC)», «займайтеся менеджментом інцидентів», «люди є людьми і вони дорогі, машині швидкі і не інтуїтивні, але не замінять людей» і таке інше.

Зате майже на кожному слайді були смішні гіфки.

Лише наприкінці презентації почала розкриватися її тема: Splunk alert bot, сервіси AWS, ThreatConnect, Anomali.

Зацікавила порада розробити Playbook, тобто мати під рукою записаними усі можливі сценарії реагування на інцидент.

Після Назара встиг ще заскочити на запис NoNameCon Podcast.

Спочатку волонтер Juliya Styran не хотіла мене пускати, але я все ж пробився.

Запис вже добігав кінця і учасники відповідали на питання користувачів yourtube-стріму.

Учасниками були Volodymyr Styran, Tim Karpinsky, Ruslan Kiyanchuk, Andrey Voloshin.

Мені здалися цікавими два питання та відповіді на них.

Перше: що робити, якщо дані 2 мільйонів українців доступні вільно по URL?

Відповідь: звертайтеся до кіберполіції, Google, Facebook, папи римського, тощо. Ніхто не згадав про CERT-UA, хоча по-хорошому, це якраз більше відноситься до їх сфері відповідальності. Кіберполіції потрібен склад злочину, стаття, картинка з чайлд-порно чи щось таке, матеріальне.

А якщо випадок не типовий, то може бути деяке нерозуміння та небажання працювати.

А ось команди типу CERT-UA, власне, і повинні займатися нетиповими випадками, а у разі необхідності підключати кіберполіцію, СБУ, міжнародних партнерів, та і тих же Google та папу римського.

Точно можу сказати, що у Google точно буде більше довіри до офіційної урядової CERT-команди, ніж до одного з мільйонів звичайних користувачів.

Але сумний стан CERT-UA нам усім відомий, тому у переліку можливих рятувальників їх вже ніхто не згадує. Ехх, такий проект прос..ли.

Друге питання поставив Andrii Pertsiukh: “класно вийшло цього року з CyberKids, чи не плануєте проводити частіше? Усім сподобалося.”

Відповідь: насправді ні, не плануємо. Вартість квитка у 250 грн. була умовною і на 80% збитковою. Витрати на CyberKids покривалися з загального бюджету конференції, тому як самостійна активність навряд чи буде рентабельна. Підняти вартість квитка до самодостатньої – то він буде за 1000 грн., хто за такі гроші купуватиме? Тим більше у робочий-навчальний день, та плюс у школах проходять ДПА (державна підсумкова атестація). Стосовно перенесення термінів CyberKids на «після ДПА»: якщо Міносвіти готове заради CyberKids перенести ДПА – нехай переносять, ми заради них переносити не будемо.

Потім потрапив на давно очікувану доповідь Ruslan Kiyanchuk про криптографію.

Тема мені не досить близька, тому не втрачаю нагоди взнати про неї більше.

Як з’ясувалося, Руслан входив до складу команди розробників національного криптографічного алгоритму, який згодом став національним стандартом України під назвою Калина.

Національні криптографічні алгоритми захищають державну таємницю – з цієї тези почався виступ Руслана. До речі, Руслан працює десь на лос-анжелесщині, довго та тяжко летів до Києва, але виглядав бодрячком.

Тож чому кожна країна намагається розробити власні криптографічні алгоритми?

Звісно, через небезпідставну недовіру до іноземних розробок, прецедентів купа. Ось скажімо, росіянський стандарт Кузнєчік дозволяє створити бекдор.

Також є така штука як «політичні упередження». Це, скажімо, коли Україна користується стандартами країни, яка на нас напала і вбиває наших громадян.

Озвучив Руслан також всесвітньо-відоме гасло «не вигадуй власне крипто» (don’t roll your own crypto). Тема досі актуальна, оскільки дурних ще багато у цьому світі.

Від себе зауважу, що усілякі Павли Дурови або ж вітчизняні хитруни з деяких компаній все ще продовжують експериментувати зі створенням ідеальних криптоалгоритмів – щоб і стійкий, і швидкий, і прозорий, і унікальний.

Щоб і красивий, і багатий, і щедрий, і щоб лише мене одну любив, ага.

Для розробки вітчизняного криптоалгоритма Україна провела спочатку закритий внутрішній конкурс, а у 2006 році – вже відкритий. До речі, найбільш відомий наразі у Світі криптоалгоритм AES був розроблений у США завдяки відкритому конкурсові.

До того в Україні у якості національного стандарту використовувався ГОСТ 28147 «Магма», розроблений ще в КДБ.

Прикольний момент: коли харківська компанія виграла конкурс на розробку вітчизняного криптографічного алгоритму, необхідні документи Держспецзв’язку просила надіслати на поштову скриньку —[email protected]. Державне підприємство, яке проводило стандартизацію, не користувалося https, а пароль авторизації користувачів зберігався у відкритому вигляді.

Як сказав Рсулан, в Україні довготривалий проект рідко вміщується між двома революціями, тому національним стандартом шифр Калина став лише у 2015-2016 роках.

А щоб почитати, що написано у національному стандарті, треба його купити, а вартість стандарту десь близько 3000 гривень.

Цю дурну фішку я ніколи не розумів: як це так можливо, щоб нормативні документи не були у відкритому доступі? Та лише за одну цю геніальну ідею – продавати національні стандарти – слід розігнати весь ДСС331.

«- Громадянине, ви порушили закон!

– А що порушив, що там написано?

– А ти спочатку купи текст закону – і взнаєш.»

Але після виступу хтось із залу розказав лайфхак як отримати стандарт безкоштовно: кожен стандарт затверджується якимось наказом чи рішенням КМУ, які, в свою чергу, обов’язково публікуються на порталі Верховної Ради, де те все можна отримати безкоштовно.

Емм, не думаю, що схема робоча.

Ще виявилося, що відома кника Брюса Шнаєра – не про криптографію, а про історію криптографії. І про нашу Калину Брюс знає))

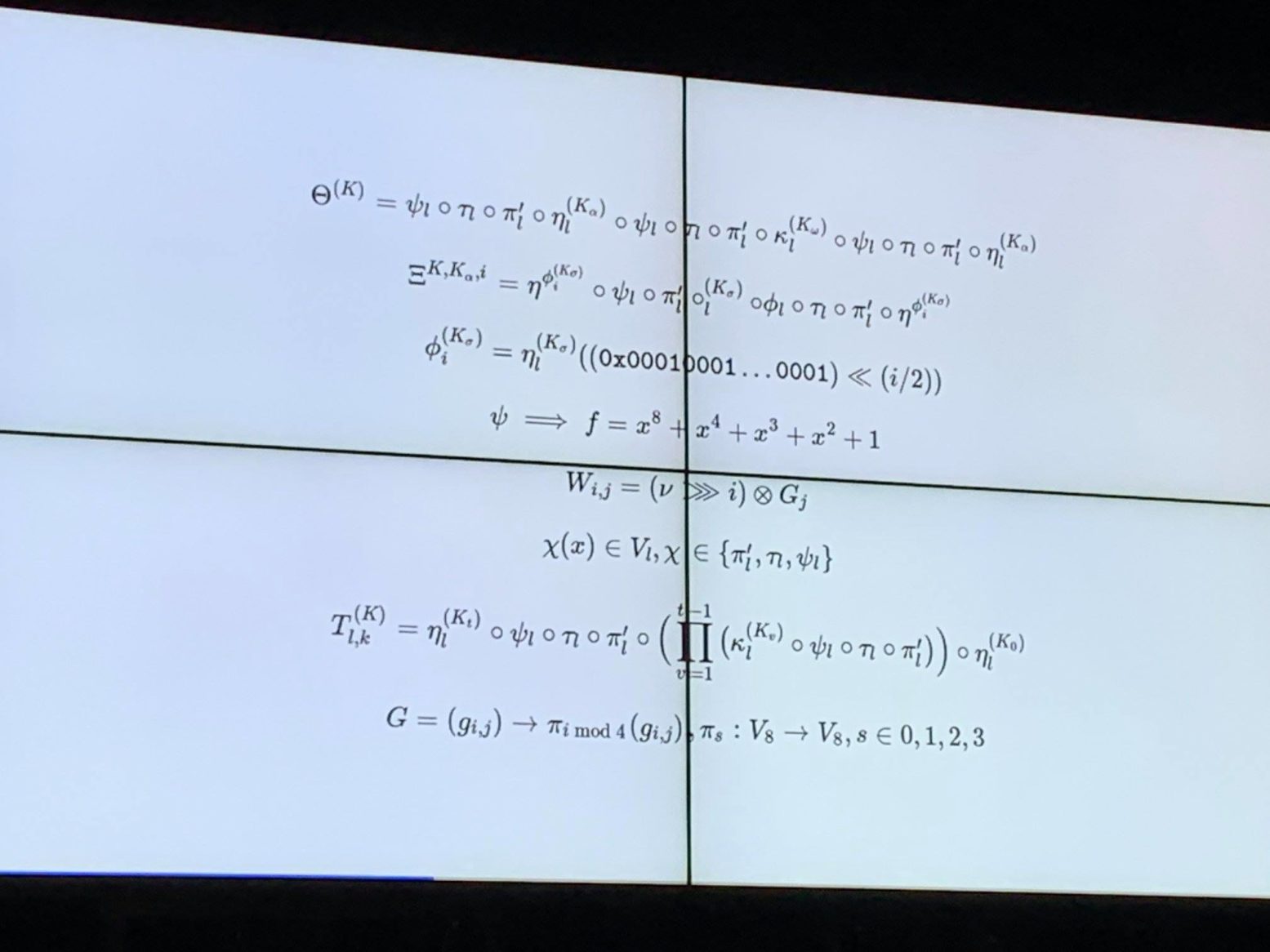

Під час презентації Руслан на одному зі слайдів показував величезну математичну формулу на весь екран, типу щоб усіх вразити.

Але після виступу саме по цій формулі із зала було два питання, на одне з яких доповідач не зміг відповісти, посилаючись на брак знань у цій сфері. Зробив для себе висновок як для спікера, на майбутнє: не виводь на екран те, у чому не розбираєшся достеменно. Бо завжди може знайтися той, хто розбирається;-)

У вітчизняного алгоритма Калина запас криптографічної стійкості значно більший, ніж в того ж AES.

І 128-бітна Калина по швидкості така ж, як AES. А з 2022 року Калина буде обов’язковою для використання (я так зрозумів, для державних інформаційних ресурсів, для приватного сектору обмежень не буде).

Після виступу Руслана я потрапив вже на закриття конференції, де усім дякували, особливо команді волонтерів.

Дійсно, їх, молодих людей у зелених футболках, було багато і вони робили непомітну, але дуже важливу роботу під час конференції. Сказав би, що «невдячну роботу», але ніт – подяки було вдосталь, і від організаторів, і від відвідувачів.

Принаймні я охоче спілкувався з хлопцями та дівчатами, у тому числі за рюмкою чаю на вечірці.

Тому що завтра, років за 10-15 ці молоді люди будуть рулити цим світом і рухати це суспільство.

Вони будуть організовувати конференції, критикувати регуляторів, створювати компанії, задавати тренди та виступати на заходах.

Тому надзвичайно важливо, щоб наша кібер-молодь змалку розуміла дух і суть кібер-конференцій, як їх слід проводити і яка їх виворітна сторона. Щоб той дух ком’юніті, який існує наразі в українській кібер-тусі не просто передавався у спадок, але й розвивася, разом з сучасними світовими тенденціями.

І ще окремо розкажу про гранд-вечірку після закриття конференції.

Уявіть десь триста душ людей на великому подвір’ї, Море пива безкоштовно пригощає морем пива, Дмитрий Павелко приніс величезну 4,5-літрову пляшку Jameson (до речі, незважаючи на мою упередженість до цієї марки, виявилося, що Jameson таки може бути смачним), на мангалі (у вигляді палаючого Кремля, гг) смажиться м’ясо (мені не дісталося, але дякувати за м’ясо слід Tim Karpinsky) – ось така атмосфера панувала того теплого травневого вечора. Спілкувався з безліччю людей на безліч тем, багато сміявся, отримав кілька корисних порад, довідався кілька цікавих пліток, обмінявся кількома телефонами – тобто вечір пройшов чудово, приємно пригадати.

Ага, ледь не забув: ще на конференції були хакерські віладжи (ніби такі «села», осередки) де проводилися цікаві двіжухи. Наприклад, Aleksandr Abramenko притяг старі компи і розгорнув на них старі ігри типу Doom та Duke Nukem. Постояв, подивився, понастальгував.

Кирило Гобреняк опікувався суто хакерським віладжем, де людей вчили хакати усе підряд.

Ще була працююча модель залізниці, яку бажаючим пропонувалося хакнути.

Про лок-пікінг, де вчили ламати замки, я вже розповідав.

Звісно, була велика зала з вендорськими стендами партнерів NNC. Туди я теж не встиг дійти.

Дядя Коля (який ніколи не пропускає подібні заходи, навіть якщо у відпустці) подарував мені та кільком хлопцям файні такі фірмові кепки приємного незвичайного кольору з їхнім логотипом. Це не очікувано, але приємно, дякую. Раритет, аднака.

Загальне враження про NonNameCon: круто.

Круто, що вже не два дні, а чотири.

Круто, що так багато партнерів, стендів, активностей, виступів.

Круто, що ціна квитка виросла, але нікого це не зупинило, навіть навпаки.

Круто, що вперше відбувся CyberKids, і відбувся дуже успішно.

Круто, що …. Та багато чого ще.

І шкода.

Шкода, що не встиг поспілкуватися з усіма з ким планував і особливо з тими, з ким не планував

Шкода, що не пограв у Duke Numem у Сашка на віладжі.

Шкода, що не послухав усіх цікавих виступів.

Шкода, що все хороше так швидко закінчується.

Тому чекаємо приємних новин від команди NoNameCon.

Навіть не знаю як можна наступного року зробити конференцію ще краще.

Але сподіваюся, що вони щось придумають.

До зустрічі на інших публічних заходах української індустрії кібербезпеки.

Бережімося.