MITRE опублікувала покроковий алгоритм оцінки вразливості індустріальних систем керування

Поки український уряд не може вирішити, які об’єкти слід віднести до об’єктів критичної інфраструктури та критичної інформаційної інфраструктури, всесвітньо відома неприбуткова організація MITRE опублікувала покроковий алгоритм оцінки вразливості індустріальних систем керування (Industrial Control System або ICS або SCADA), тобто комп’ютерізованих систем керування виробництвом. Про це повідомляє Upmp.news з посиланням на офіційний блог Голови Ради Громадської організації “Українська група інформаційної безпеки”, директора компанії з кібербезпеки Berezha Security Костянтина Корсуна.

У багатьох випадках несанкціонований доступ зловмисників до таких систем може мати негативні наслідки для всього суспільства, і тому вони можуть бути віднесені до критичної інфраструктури.

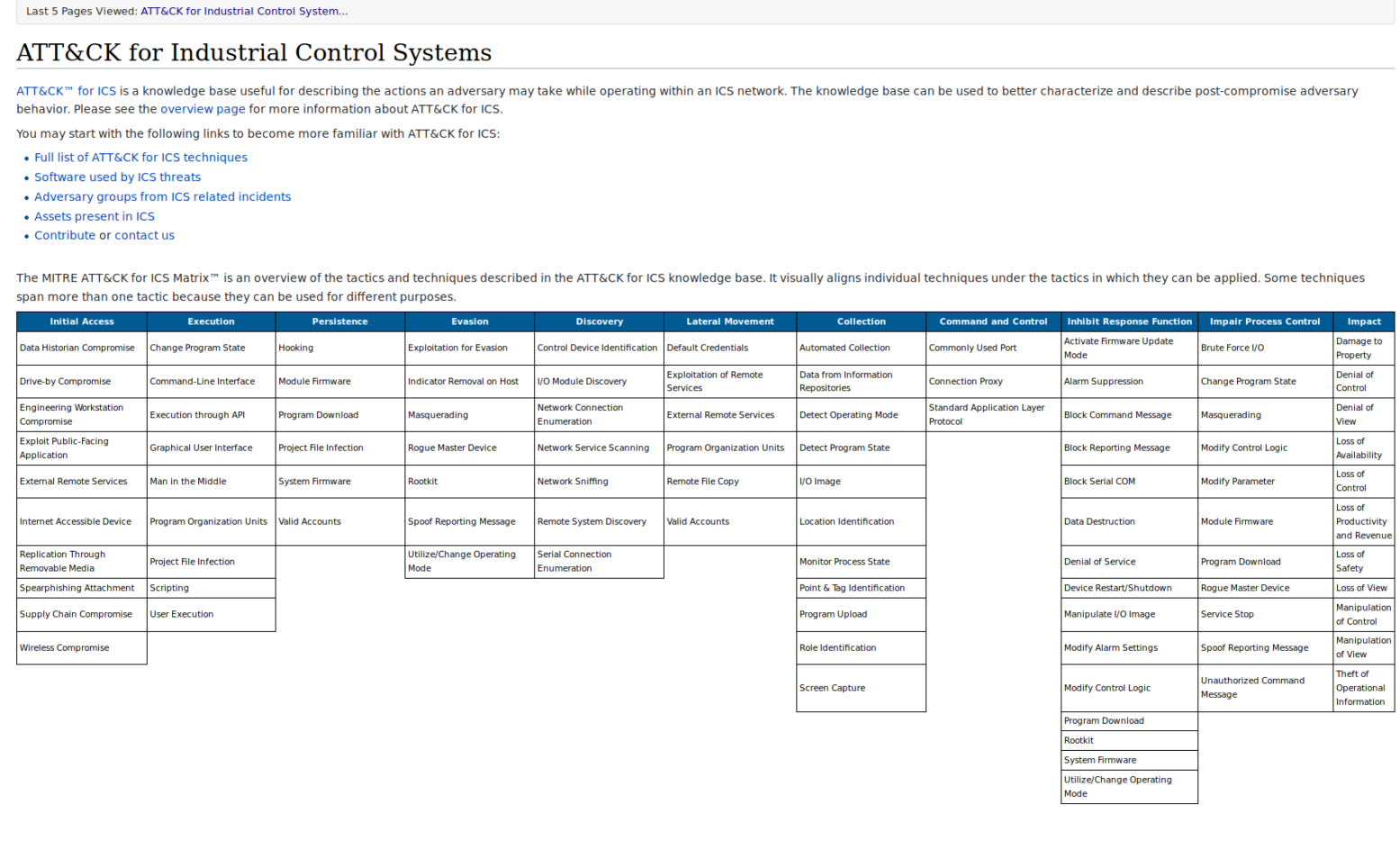

Свій черговий винахід MITRE назвала дуже схоже на попередній: ATT&CK™ for ICS

По суті це є все тією ж самою MITRE-вською матрицею ATT&CK, але цього разу вже для індустріальних систем керування.

Чим це прекрасно?

А тим, що більшість вітчизняних підприємств енергетики, транспорту, комунікацій, фінансів, металургії, etc. можуть самі, безкоштовно (халява, Карл! все як ми любимо!) оцінити наскільки критичними є ризики використання комп’ютерних (вони ж телекомунікаційні) мереж керування виробничими процесами. Для загального уявлення про такі ризики достатньо поглянути на останній стовпчик матриці під назвою Impact: нанесення шкоди власності, відмова управління, відмова спостережності, втрата доступності, втрата управління, втрата продуктивності та доходу, втрата безпечності, втрата спостережності, маніпуляції управлінням, маніпуляції спостережністю, викрадення операційної інформації.

Якщо якісь (або кілька) з цих наслідків є досить серйозними для компанії, тоді треба йти вліво та дивитися у горизонтальні клітинки, де написано що може призвести до таких неприємних наслідків. Кожна клітинка містить посилання на відповідні пояснення у такому собі мітрівському міні-глосарії, якщо щось неясно – клікай та читай пояснення.

Щоправда, як на мене, для ефективного використання матриці ATT&CK™ for ICS необхідні дві важливі умови: мінімальна (а чим вище – тим краще) професійна кваліфікація у кібербезпеці та знання англійської (гугул-транслейт допоможе, але не факт, що коректно перекладе специфічні професійні терміни).

Не дякуйте.

Бережімося.